관제 장비는 네트워크 보안의 기본을 이루는 핵심 도구입니다. 방화벽, IDS/IPS, 웹 방화벽 등 다양한 장비는 각각의 역할과 기능에 따라 사이버 위협에 대응합니다. 본 글에서는 주요 관제 장비의 종류와 역할, 활용법을 정리하고, 실무에서 알아야 할 핵심 정보를 예시와 함께 제공합니다.

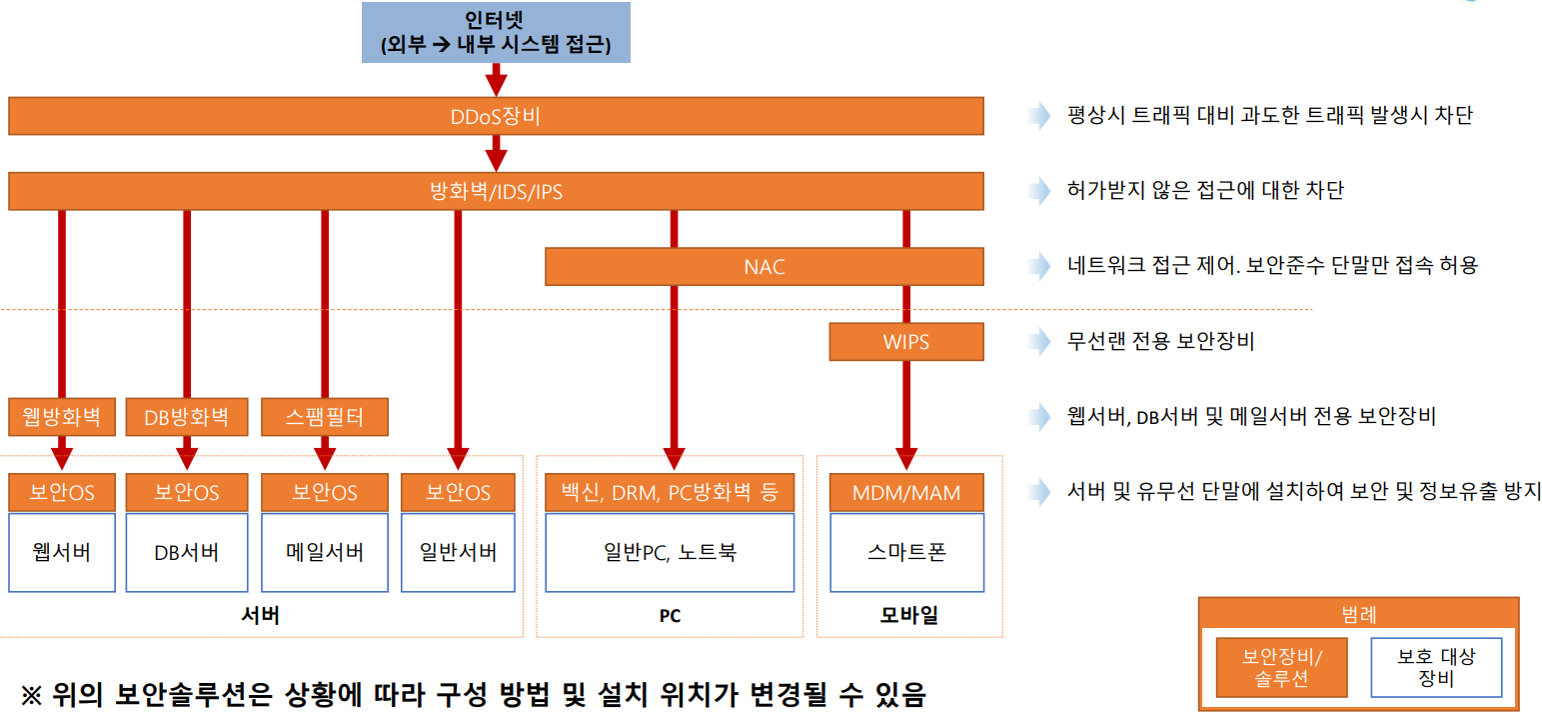

1. 관제 장비 구성 개념도

주요 장비의 역할

- DDoS 방어 장비

- 대규모 트래픽을 차단하는 역할을 수행하지만 100% 방어는 어려움.

- 현실적 한계: 특정 규모 이상의 트래픽은 방어 불가, 최소한의 방어책으로 운영.

- 방화벽(Firewall)

- 네트워크와 전송 계층의 트래픽을 제어.

- 주요 역할: 인가되지 않은 접근을 차단.

- IDS/IPS

- IDS: 침입 탐지.

- IPS: 탐지와 차단을 동시에 수행.

- 웹 방화벽(WAF)

- SQL Injection, XSS 등 웹 애플리케이션 취약점을 보호.

2. 관제 장비의 종류와 역할

1) 네트워크 보안 장비

- DDoS 장비: 대규모 트래픽 공격 탐지 및 차단.

- 한계: 완벽한 방어 불가, 기본적인 방어책으로 운영.

- 방화벽(Firewall): 네트워크 계층에서 IP/포트를 기반으로 접근 제어.

- 예시: 특정 IP를 허용하거나 차단.

- 침입탐지시스템(IDS): 네트워크 이상 활동을 감지.

- NIDS(네트워크 기반 IDS): 네트워크 패킷을 실시간 분석.

- HIDS(호스트 기반 IDS): 서버에 설치되어 로그 분석 수행.

- 침입방지시스템(IPS): IDS 기능에 탐지된 공격을 차단.

- 설치 위치: 보통 방화벽 뒤에 배치.

- 웹방화벽(WAF): 웹 애플리케이션 보안을 전담.

- 기능: SQL Injection, XSS 방어, 웹사이트 위변조 방지.

- NAC

- 무선 침입 방지 시스템

- 통합보안시스템

2) 시스템 보안

- 보안 OS(Secure OS): OS에 내장된 보안 기능.

- 현재는 대부분 기본 탑재.

- 스팸 필터 솔루션: 이메일을 통해 유입되는 스팸 및 악성코드 차단.

- 한계: 첨부파일 암호화 시 차단 어려움.

- DBsafer

- WAF

3) 데이터 유출 방지 솔루션

- DLP(내부정보유출방지): 내부 기밀 데이터가 외부로 유출되는 것을 탐지 및 차단.

- 네트워크 DLP: 메일, 메신저, P2P 등으로 정보 유출 방지.

- 단말 DLP: USB 등 이동식 저장매체를 통한 유출 방지.

- DRM(디지털 저작권 관리): 문서 단위 암호화를 통해 기밀 유지.

- 활용: 랜섬웨어 예방, 문서 외부 유출 방지.

- 보안 USB

4) 단말 보안

- EDR(Endpoint Detection and Response)

- 엔드포인트에서 실시간으로 위협 탐지 및 대응.

- 주요 기능: 실시간 모니터링, 자동화된 대응, 포렌식 데이터 수집.

- 백신/PC방화벽

- MDM(Mobile Device Management)/MAM(Mobile Application Management)

5) 보안 관리 솔루션

- SOAR(Security Orchestration, Automation, and Response)

- 보안 이벤트를 자동으로 분석, 대응, 보고.

- 활용 예시: Splunk 기반 로그 통합 관리.

3. 방화벽, IDS, IPS 비교

| 구분 | 방화벽(Firewall) | IDS(침입탐지시스템) | IPS(침입방지시스템) |

| 목적 | 접근 통제 및 인가 | 침입 여부 탐지 | 침입 이전 방지 |

| 특징 | IP/Port 기반 차단 | 시그니처 기반 탐지 | 실시간 탐지 및 차단 |

| 장점 | 인가된 트래픽만 허용 | 사후 분석 가능 | 실시간 차단 |

| 단점 | 내부자 공격에 취약 | 새로운 공격 탐지 어려움 | 고가 장비, 오탐 가능성 |

4. 실무에서 유용한 명령어: iptables 예시

리눅스 환경에서 방화벽 설정을 위한 기본 도구인 iptables는 간단한 명령어로 네트워크를 보호할 수 있습니다.

1) 기본 설정

- 체인 초기화: iptables -F

- 기본 정책 설정: iptables -P INPUT DROP

2) 특정 포트 허용

- SSH(22번 포트) 허용:

iptables -A INPUT -p tcp --dport 22 -j ACCEPT

3) 특정 IP 차단

- IP 차단:

iptables -A INPUT -s 192.168.0.3 -j DROP

5. SOAR와 SIEM의 차이점

- SIEM(Security Information and Event Management)

- 로그 데이터를 통합하고, 이벤트를 탐지.

- SOAR

- SIEM 데이터를 기반으로 자동화된 대응 프로세스 제공.

*생성형 AI 활용한 클라우드&보안 전문가 양성캠프 과정의 교육내용 정리 자료입니다.

'IT 관련 > 보안' 카테고리의 다른 글

| [새싹 성동 2기] 보안관제 실무(5) - 대표 웹 공격 방식 12가지 (1) | 2024.12.16 |

|---|---|

| [새싹 성동 2기] 보안관제 실무(4) - 로그관리와 공격 유형 (0) | 2024.12.16 |

| [새싹 성동 2기] 보안관제 실무(3) - 관제장비 (1) | 2024.12.16 |

| [새싹 성동 2기] 보안관제 실무(1) (1) | 2024.12.16 |

| [새싹 성동 2기] 개인정보보호와 비식별화 (1) | 2024.12.16 |